零信任不是一个新概念以及向更多数字社会转化 都突显了那些以前没有上过雷达的问题 使零信任安全成为热题

网络物联网设备使用比任何时候都多技术设计提供单项服务,不幸的是安全并非设备优先级内部安全缺失使iot设备易受攻击,并有可能进入组织整个网络

公司开始数字转换行程时,网络基础安全势在必行网络分割原则零信任安全使预防攻击成为可能立即报告折中后,攻击的可能性可减少,网络横向运动可受限制,以免影响其他连接系统

零信任a-Glance

企业计算和企业环境网络分割有两种方法,视现有信任程度而定。传统上信任边界是物理和隐式的,因此计算机网络受防火墙保护最简单词中的意思是- 内存保护不受外部干扰但由于威胁风险增加,这一方法不得不演化

在零信任世界中,信任是动态和适应性,不再假设,甚至在网络内也是如此。指导原理是“绝不信任-始终验证 ”, 意指行为仿佛系统里已经有攻击者牢记这一原则,第一步是网络存取控制、对象识别和连接用户认证基于这些因素,宏划分设置使用防火墙过滤对象和用户类别间流量举例说,你可以隔离监控摄像头和建筑物管理传感器并基于识别,二级滤波分段使得有可能精细化并实现微分解第二步的目标是防止监控摄像头在同一网络段内相互通信

为何零信任现在如此重要

近18个月网络攻击呈上升趋势,黑客还执行越来越复杂恶意攻击零信任需要识别并认证设备用户后才能访问网络,因此有可能控制甚至避免攻击这是由于网络分割限制访问范围并减少攻击传播

智能组合宏微分数零信任法为每个用户和对象提供受限移动安全周界组织管理网络访问控件,定义授权(例如按角色访问)并能够安全控制威胁,因为网络持续搜索不适当或可疑行为

网络新功能增强零信任度,按比例提高防御水平以抵御网络攻击的扩展和复杂性

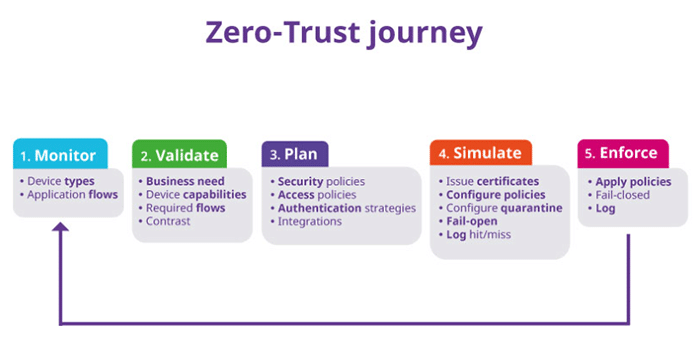

5步实现零信任网

很容易从头建立零信任安全网络(例如新馆舍、新结构),但大多数公司已经建立网络这些组织面临的挑战是协调方法满足组织需求,同时保护组织不受攻击5步零信任

- 监视器 :识别所有设备 外围设备 连接设备 验证所有能访问网络的人对象编目自动创建并播载

- 验证日期 :控制所有连接设备并废除那些不合理的活动,因为它们增加攻击的可能性应用最小特权原则授予执行任务所需的最小权限如果网络识别不达标设备,则有必要实施修复或修复计划。

- 计划 :了解用户设备及其工作流程和流量,将数据转换成智能组合宏分解(输入输出控制)和微分分解(细安全规则)的安全政策

- 模拟 :并行识别、认证和安全政策应用开机模式:所有设备均获授权并记录网络行为并编索引,以便建立授权机制并修改网络安全策略关键步骤将完善安全政策,同时确保正常活动不受影响

- 强制执行 :归根结底,“开关失灵 : ”验证失效不再容忍,所有非引用用户或设备被拒绝,所有非法流水都停止网络监控即时验证所有设备识别,用户认证网络授权或可能在安全检查时隔离

内壳

零信任方法使得有可能识别流量,自动存储目录对象,为网络创建定时规则,并分享用户和IoT配置规则并允许确定核心IDS或开关DOS攻击,并可选择对受限动态周界可疑流实施隔离

零信任提供认证策略和持续安全策略遍及网络基础设施,与用户需要和连通技术连通实施智能组合宏分微分解与违反安全规则时隔离确保网络基础设施最高安全度在一个越来越不稳定、不确定、复杂和模棱两可的世界中,零信任方法最能保证网络和商业资产安全

深入了解SMC可帮助提高网络安全

文章源码 :

Alcatel鲁森特